【重要】WordPressで絶対やるべきセキュリティ対策8選!

- WordPressって、どうしてセキュリティに気をつけないといけないの?

- WordPressがセキュリティに弱いってホント!?

- WordPressのセキュリティ対策って、どんなことをやるの?

WordPressのセキュリティ対策をしっかりとしておかなければ、海外のハッカーに侵入されてブログ記事を全て削除されてしまう可能性があります。

実際にSNSでも年に数回は、ハッカーにブログのデータを全て消されたという話題を目にします。

そんな最悪の事態を避けるために、ここではWordPressでブログを作る場合に、絶対やっておくべき8つのセキュリティ対策をご紹介します。

被害の実例をご紹介するとともに、セキュリティのチェック方法についてもご紹介します。

それらを学んで、安全で快適にWordPressを活用してくださいね。

それでは、始めていきましょう。

WordPressのセキュリティ対策が重要な理由とは?

WordPressでブログやホームページを始めるときに、いちばん気をつけなければならないのが「セキュリティ」です。

なぜなら、セキュリティ対策をしておかなければハッキングをされる可能性が高いからです。

WordPressが、WixやJimdoなどの他のホームページ作成サービスと違う点は、カスタマイズの自由度が高い反面、セキュリティ対策は自分で行わないといけないところにあります。

ここでは、WordPressのセキュリティ対策が重要な理由について、次の3つの内容に分けて解説します。

それでは、見ていきましょう。

WordPressのセキュリティに危険が及ぶ理由

無料から始められ、有料プランでもパーソナルプランでは月500円からと、格安なプランが用意されているWordPress。

コストパフォーマンスが良い反面、次の理由によって、WordPressのセキュリティに危険が及びやすくなっているのが現状です。

- 世界中で利用者が多い

- オープンソースである

- 構造が分かりやすい

これらの理由について、それぞれ説明していきましょう。

危険な理由①世界中で利用者が多い

W3Techsの調査によると、WordPressはインターネット上にある全てのウェブサイト上のおよそ39%で用いられています。(※1)

さらにCMS全体のマーケットシェアでは、およそ64%ものシェアを誇っています。

統計でも現れているように、WordPressは、世界中でダントツに利用者が多いCMSです。

それだけ利用者が多いということは、攻撃者にとっても無差別に攻撃しやすいということです。

(※1)Usage Statistics and Market Share of Content Management Systems, April 2022

危険な理由②オープンソースである

ブログをはじめ、無料のウェブページの作成サービスは、商用利用ができません。

また、広告が自動挿入されてしまい、アダルト広告やコンプレックス商材などの不快な広告が表示されてしまうこともあります。

WordPressは無料でありながら、しかも商用利用が可能なCMSです。

そのため、世界中の多くのユーザーから支持を集めています。

なぜ、そのようなことができるかと言いますと、WordPressが「オープンソース」だからです。

オープンソースは、いつでも誰でも改良を行うことができ、そのためにソースコードが公開されています。

ソースコードが公開されているということは、脆弱性も見つけやすいということでもあり、悪意のある者がソースコードにアクセスできるということでもあります。

危険な理由③構造が分かりやすい

WordPressのセキュリティに危険が及ぶ、もう一つの理由として「構造が分かりやすい」点が挙げられます。

ログインしてから、管理画面への入り方が分かりやすく、管理画面のURLのパターンが決まっていることから、ID(メールアドレスまたはユーザー名)とパスワードを不正に入手さえすれば、ページの改ざんなどが簡単にできてしまいます。

WordPressは、構造が分かりやすいので、初心者でも扱いやすく、初心者ユーザーも多く利用しています。

そのため、攻撃者にとっては、攻撃しやすいサービスであると言えるでしょう。

WordPressのセキュリティの弱さ

WordPressは、セキュリティに弱いと言われています。

なぜなら、他のホームページサービスと違い「オープンソース」であることが、いちばんの理由です。

他のホームページ作成サービスは、ソースコードが非公開だったり、有料なところでは、セキュリティ対策を充実させたりしています。

しかし、WordPressは、あくまでもサービスを提供するのみに徹して、セキュリティは各自の自己責任となっています。

他のホームページ作成サービスのような感覚で利用すると、下記のような被害にあう可能性もあるので十分注意しましょう。

被害の実例

十分なセキュリティ対策を行わずにWordPressを利用すると、どのような被害にあうのでしょうか?

せっかく作った、あなたのブログがハッカーに乗っ取られてしまったり、あなたの個人情報が、悪意のある者の手に渡ってしまったりします。

WordPressは、メールアドレスまたはユーザー名とパスワードさえ不正入手できれば、簡単に管理画面に入ることができます。

それによる被害は、次のとおりです。

- 不正ログイン

- ファイル・プログラム

- コメントスパム

- 情報漏洩

それでは、ひとつずつ見ていきましょう。

被害実例①:不正ログイン

ハッカーは、まずIDを入手しようとします。

WordPressのIDは、メールアドレスまたはユーザー名です。

攻撃者は、フィッシングサイトなどを利用してメールアドレスを入手するか、入手ツールを用いて、WordPressのユーザー一覧を表示させるかのどちらかでIDを入手します。

WordPressは、URLがパターン化されているため、ユーザー名を簡単に知ることができてしまいます。

続いて、パスワードを数字や単語から推測し、総当たり的なやり方(ブルートフォースアタック)で、根気よくそれを特定します。

不正にログインされると、あとは攻撃者のやりたい放題となってしまいますので、後ほどご説明するセキュリティ対策を行うようにしましょう。

また、最近ではWordPress自体のフィッシングサイトに誘導するメールがあり、リンク先の偽のログインページに誘導して、認証情報をだまし取るというやり方も出てきています。

被害実例②: ファイル・プログラム

WordPressの環境設定を行うファイルには、あなたの大切なIDやパスワードが記述されています。

もしも、このファイルが不正に操作されると、あなたの大切な個人情報が漏洩するおそれがあります。

また、プログラムやテーマ、そしてプラグインなどを更新せずに放置していると、攻撃者はその脆弱性をついて、不正なアクセスを試みようとします。

不正なアクセスに成功したところで、攻撃者は、マルウェアやバックドアを仕掛けたり、悪意を持ったコードを埋め込んだりするでしょう。

最悪、外部サーバーへの攻撃の踏み台やスパムメールの発信元にされ、またはフィッシングサイトを持たされることもありえます。

このように、被害者であるあなたが、知らぬ間に加害者側に加担してしまうおそれも出てきます。

被害実例③:コメントスパム

あなたがWordPressでブログを運営していると、スパマーらが、あなたのブログやホームページとは無関係なコメントを送りつけてくることがあります。

その内容として、国内外の怪しい業者らによる怪しい商品の宣伝や、スパマーらによるアダルト関係の不快なコメント、またはフィッシングサイトへの誘導リンクといったものが挙げられます。

しかも長文だったり、大量に送りつけてきたりするので、これらのコメントを削除するのは一苦労です。

けれども、これらを放置するわけにはいきません。

ユーザーにとって、あなたのブログの印象が悪くなるだけではなく、検索エンジンからもペナルティを与えられてしまいます。

そればかりか、コメントの登録件数が増えることによって、サーバーの負荷が高くなり、同じサーバーを利用している他のユーザーのページ表示にも影響を及ぼしてしまいます。

被害実例④:情報漏洩

もしも、あなたのブログが、ハッカーからの攻撃で情報が漏れてしまった場合、あなたのメールアドレスやユーザー名、そしてパスワードがハッカーの手に渡ってしまいます。

そうなると、あなたのアカウントが乗っ取られるおそれがあります。

メールアドレスやパスワードが勝手に書き換えられて、管理画面にアクセスできなくなることさえあります。

それだけでなく、あなたのブログそのものを乗っ取って、あなたが積み重ねてきた貴重で有益な情報が、無残にも書き換えられてしまうことすらあるでしょう。

WordPressのセキュリティのチェックの方法とは?

「セキュリティは心配だけど、どうやってチェックすればいいんだろう?」

あなたも、そのように感じていませんか?

ここでは、WordPressのセキュリティをチェックする方法について、次の3つをご紹介します。

これらの方法は、基本無料で利用ができますので、手軽にセキュリティチェックを始めることができるでしょう。

もっと詳しい結果を見たい場合は、有料版も用意されています。

それでは、説明に入りましょう。

WPScans.com

WPScans.comは、ウェブ上での脆弱性診断サービスです。

あなたが作ったブログのURLを入力して、ボタンをクリックするだけで診断してくれます。

WPScans.comは、WordPressのプラグインやテーマの脆弱性を診断しますが、サーバーやログインパスワードはスキャンしません。

無料版は、簡易的な診断結果だけ見ることができますが、詳細な結果を見たい方は、有料版をおすすめします。

こちらは英語版のみとなっています。

Wordfence Security

Wordfence Securityは、セキュリティ対策のためのプラグインです。

ウェブでの攻撃を防ぐ他、WordPress本体をはじめ、以下の内容をスキャンします。

- コアファイル

- テーマ

- プラグイン

- マルウェア

- 不正なURL

- バックドア

- SEOスパム他

WordPressの管理画面から「プラグイン」→「新規追加」を選択し「wordfence security」を検索してインストールします。

こちらも、有料版と無料版があり、有料版の方がリアルタイムでのアップデートが行われ、特に不正アクセスの多い国をカントリーブロックできるなど、高機能なものとなっています。

こちらも日本語版がなく、英語版での利用となります。

日本語版もリリースされることが望まれるところです。

WPdoctor

「ワードプレス・ドクター」とも言い、ウェブとプラグインの両方で展開されている、脆弱性診断サービスです。

どちらも日本語でサポートされているのが、嬉しいところです。

ウェブ版では、免責事項において「正確性を何ら保証する物ではありません」とありますので、簡易的なものと考えた方がよろしいでしょう。

プラグイン版の「ワードプレスドクターマルウェアスキャナー」は、高機能ながら無料で利用できるプラグインで、次のような多彩な機能が含まれています。

- ページの改ざんの判定

- ハッカーによる不正コードの埋め込みの判定

- ハッカーの侵入やハッキング対策

- WordPress内のファイルとデータベースを丸ごとスキャン

- 検出の際にマルウェア部分のコードをハイライトで表示

- 自動スキャンおよびメール通知

- その他、数多くの機能

プラグイン版は、これだけに限らず、他にも数多くの機能が備えられています。

WordPressの初期設定で初心者が絶対やるべきセキュリティ対策8つ

WordPressの初期設定で、特に初心者ならば絶対やるべきセキュリティ対策を、8つご紹介します。

その内容は、次のとおりです。

- 管理画面へのユーザー名/パスワード強化する

- ログイン画面の設定を変更する

- 重要な設定ファイルにアクセスされないようにする

- プログラムを最新バージョンに保つ

- セキュリティ対策に有効な設定をする

- セキュリティを強化するプラグインを導入する

- テーマについての注意点

- 定期的にバックアップをとる

それでは、詳しく説明していきましょう。

対策①管理画面へのユーザー名/パスワード強化する

あなたのユーザー名やパスワードは、デフォルトのまま、あるいは一般の単語や地名や人名といった名称をそのまんま使っていませんか?

もし使っているのなら、すぐに変えましょう。

なぜなら、攻撃者が推測しやすいからです。

あなたのユーザー名やパスワードが、攻撃者に推測されると、意図も簡単に、あなたの管理画面に侵入してきます。

そのため、次の対策を行うようにしましょう。

- デフォルトのユーザー名から変更

- 編集者用ユーザーを作成

- 複雑なパスワードに変更

それでは、こちらについても見ていきましょう。

対策手順1:デフォルトのユーザー名から変更

WordPressのデフォルトのユーザー名は「admin」です。

攻撃者が、はじめにログインを試みるユーザー名でもあります。

意外にも、ユーザー名をデフォルトのままにしている例は、非常に多いです。

まずは、ユーザー名を変更するようにしましょう。

あと、ニックネームも、ユーザー名と違うものに変えておくこともお忘れなく。

対策手順2:編集者用ユーザーを作成

WordPressでは、複数人で作業ができるように、一人ひとりのユーザーに、次の5つの権限を与えることができます。

- 管理者

- 編集者

- 投稿者

- 寄稿者

- 購読者

これらの中で、管理者が最も権限があり、その次に編集者と続きます。

管理者は、WordPressの全ての機能を利用することができます。

一方、編集者は、テーマやプラグイン、そしてユーザーの追加や編集または設定、削除、その他基本設定を行うことはできませんが、投稿に関係する編集は一通り行うことができます。

これをうまく利用して、管理者ユーザーの他に、もう一つ、編集者用ユーザーを作成するようにしましょう。

ブログを編集する場合は、編集者用ユーザーとしてログインして行えば、もしも、管理者で編集されている場合、あなたの管理者としてのアカウントが乗っ取られたことも一目瞭然です。

対策手順3: 複雑なパスワードに変更

あなたのお名前や、住んでいる地名などをそのままパスワードにするだけでは、セキュリティに不安が残ります。

もしも、それらを引き続き使うのでしたら、次のようにしましょう。

(コアとなるキーワード)+(ランダムな文字列)+(WordPressを連想させるキーワード)

あなたの名前などの単語を、コアとなるキーワードとし、その後にランダムで推測がされにくい文字列とします。

続いてWordPress用であることを連想させるキーワードを加えて、複雑で長いものとします。

複雑で長いパスワードほど、セキュリティが強化されるようになりますよ。

対策②ログイン画面の設定を変更する

WordPressの管理画面を何も設定していないようでしたら、今すぐ変更しましょう。

先にもご説明しましたように、WordPressの管理画面のURLはパターン化されています。

しかも、あなたのブログのURLの後ろに「/wp-admin」または「/wp-login.php」を付け加えるだけで、誰でも簡単にあなたの管理画面へとたどり着くことができてしまうのです。

そこで、次のような設定をしましょう。

- URLを変更

- Basic認証を設定

- アクセスを接続元のIPで制限

- ログインの失敗回数を制限

- ログインに画像認証を追加

これらについても、一つずつ見ていきましょう。

対策手順1: URLを変更

いちばんはじめに手をつけなければならないのが「ログイン画面のURLの変更」です。

「Login rebuilder」や「SiteGuard WP Plugin」といった無料のプラグインが利用できますので、インストールしましょう。

インストール後、有効化することによって、ログイン画面のURLを変更することができます。

プラグイン側で変更されたURLを、さらに任意の文字列に変更することも可能です。

あなたにとって、分かりやすい文字列に変更するとよいでしょう。

対策手順2: Basic認証を設定

URLを変更したけれども、それでも不安な場合は「Basic認証」を設定しましょう。

Basic認証とは、そのサイトに対して、必要最低限(=Basic)の認証設定をかける方法です。

Basic認証を設定すると、WordPressのログイン画面に入る前に、一度、別に設定したユーザー名とパスワードを入力することが求められ、二重セキュリティが保たれます。

Basic認証を設定する場合は、プラグインをインストールしての設定は、あまりおすすめできません。

更新がされていない、古いプラグインが多いため、脆弱性に問題がある場合があります。

いちばん簡単なのは、レンタルサーバー側で設定する方法です。

あなたがご利用の、レンタルサーバー会社でのマニュアルに「アクセス制限」や「パスワード制限」といった内容で解説されていますので、ぜひご確認ください。

対策手順3:アクセスを接続元のIPで制限

WordPressのログインや管理画面は、デフォルトではパターンが決まっていることは、先にご説明しましたね。

URLを変更するという方法もありますが、その肝心なURLを忘れてしまうといった不便な点もあります。

もしも、あなたが固定IPアドレスを使っているのなら、接続元のIPアドレスで制限するという方法も効果的です。

それでは、あなたの固定IPアドレスだけアクセスを許可するように設定してみましょう。

もしもあなたが、まだFTPソフトウェアをインストールしていないのでしたら、インストールしましょう。

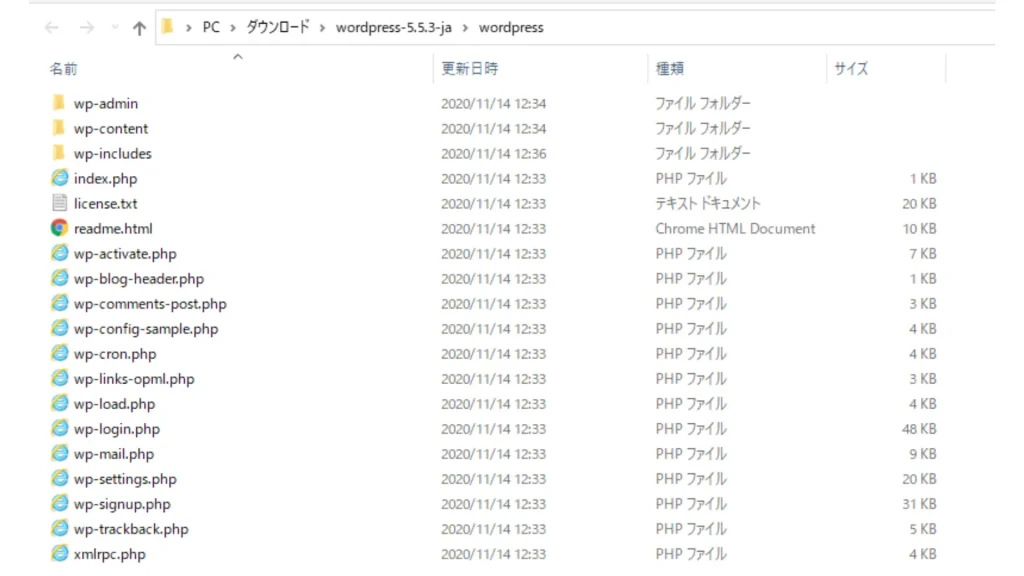

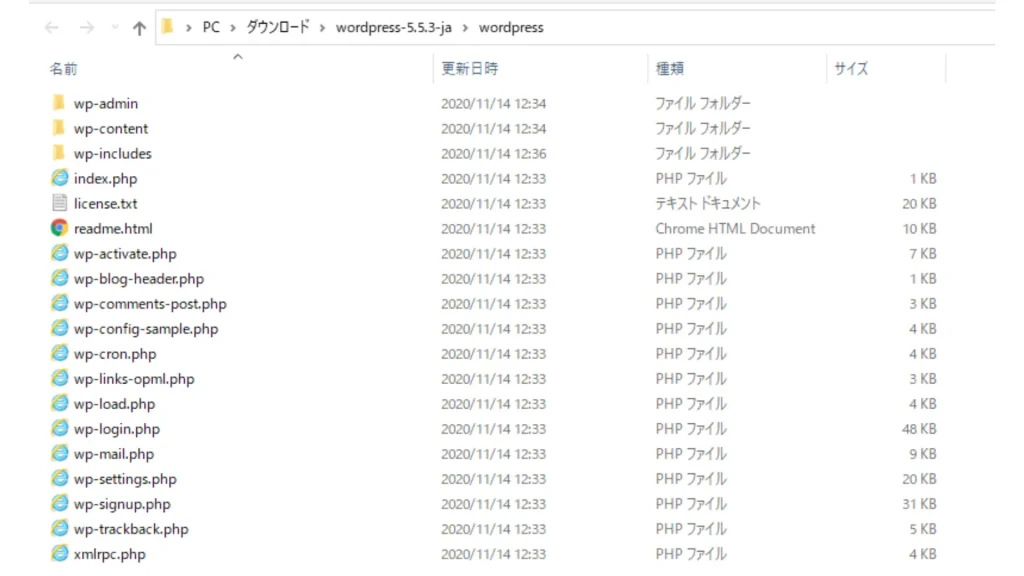

FTPソフトウェアを使って、WordPressがインストールされているディレクトリにアクセスしてみてください。

上記の画像のとおり「wordpress」のディレクトリの中に「.htaccess」というファイルがありますので、そのファイルに、次のような記述を加えてみましょう(*注意1)。

<FilesMatch “wp-login.php|wp-admin”>

Order deny allow

Deny from all

Allow from xxx.xxx.xxx.xxx(あなたのIPアドレス)

</FilesMatch>

- 1行目: 「wp-login.php」または(「|」は複数設定の際の区切り)「wp-admin」という文字列を含むURLの場合の処理を宣言

- 2行目: アクセス拒否設定の後アクセス許可設定をする

- 3行目: 全てのアクセスを一旦拒否する

- 4行目: 記載されたあなたのアドレスだけは許可される

- 5行目: 処理の終わり

ハッカーはまず、wp-login.phpファイル(下図の下から6番目のファイル)とwp-adminディレクトリ(下図いちばん上のディレクトリ)を狙います。

そのため、あなたの固定IPアドレスだけを許可して、それ以外のアクセスを全て拒否するようにします。

「.htaccess」ファイルを使ったアクセスの制御については、このあともご紹介しますので、そちらも参考にしてみてくださいね。

また、サーバー側でも設定できる場合がありますので、あなたが利用しているサーバーの管理画面も確認してみてください。

(*注意1)「.htaccess」ファイルは、他にも重要な設定が書き込まれています。

編集ミスをして、書き換える必要のない情報までも編集してしまい、サーバーの動作に悪影響がないように、記述を加える場合は、いちばん最初に付け加えるようにしましょう。

また、この後にも解説する、各phpファイルの編集も含めて、エディターを使う場合、Windows標準のメモ帳を使って編集すると、余計な情報が追加されてしまうおそれがありますので、Atomなどのテキストエディターを使うようにしましょう。

対策手順4:ログインの失敗回数を制限

ハッカーは、推測できうるかぎりのパスワードを駆使して、何度もあなたの管理画面にログインを試みます。

そこで、ログインの失敗回数を制限することによって、アクセスを遮断するという作戦も有効です。

銀行のネットバンキングでよく用いられるログイン方法ですよね。

WordPressのプラグインにも、このようなことができるものがあるのです。

おすすめのプラグインは「Limit Login Attempts Reloaded」です。

こちらは、現在も頻繁にメンテナンスが行われているプラグインですので、セキュリティ面も安心です。

似たような名前で「Limit Login Attempts」というプラグインがありますが「Reloaded」のついている方を選ぶようにしましょう。

対策手順5:ログインに画像認証を追加

ハッカーによるブルートフォースアタックは、自動プログラムを組んで行われます。

画像認証を加えると、必ず人の手が必要となるので、自動プログラムによる侵入を防ぐことができます。

画像認証も、金融機関やヤフーなどのポータルサイトをはじめ、幅広く使われている方法ですよね。

こちらも、WordPress向けのプラグインが用意されていますので、頻繁にメンテナンスがなされているプラグインをインストールするようにしましょう。

対策③重要な設定ファイルにアクセスされないようにする

ハッカーに重要な設定ファイルをアクセスされてしまうと、あなたのブログが乗っ取られるばかりでなく、あなたの大切なデータまで奪われるおそれがあります。

そのためにも、あなたにとって重要なファイルには、容易にアクセスされないようにしましょう。

「ログイン画面の設定を変更する」の「3. アクセスを接続元のIPで制限」でご紹介しました「.htaccess」を操作する方法で、アクセスを制御または制限するようにします。

その方法としては、次の2つの方法があります。

- データベース情報のアクセスを制御

- WordPressの設定ファイルへのアクセスを制限

それでは、見ていきましょう。

対策手順1:データベース情報のアクセスを制御

WordPressには「wp-config.php」というファイルがあります(*注意2)。

このファイルは、あなたのデータベースにアクセスするための、ログイン情報が書かれています。

まずは、このファイルを誰からもアクセスできなくさせてしまいましょう。

先にご紹介した「.htaccess」のファイルに、以下の記述を書き加えてみましょう。

<files wp-config.php>

order allow, deny

deny from all

</files>

- 1行目: wp-config.phpのファイルに対する処理の宣言

- 2行目: 一旦アクセス許可の設定を行ったあと、アクセス拒否をする

- 3行目: 全てのアクセスを拒否する

- 4行目: 処理の終わり

これで、外部からあなたの重要な情報がアクセスされなくなります。

(*注意2)図はダウンロード後、解凍したばかりのものをキャプチャしたため、ファイル名が「wp-config-sample.php」となっています。

ダウンロード後に、このファイルを「wp-config.php」にリネームして使用します。

対策手順2:WordPressの設定ファイルへのアクセスを制限

WordPressの設定ファイルで、他にもアクセス制限したいファイルは、以下の2つです。

- mirpc.php: 通知や投稿、スマホアプリからの記事の更新といった際に使用される

- wp-cron.php: 予約投稿やアップデート通知といった、時間に関係する処理に使用される

「mirpc.php」は、後ほどご紹介するPingback機能にも関係してくるファイルです。

いずれも不正投稿や不正アクセスに利用されやすいファイルですので、同じように「.htaccess」に、以下の記述を加えましょう。

「wp-config.php」も、同じディレクトリ内にあるので、ついでにひとまとめにしましょう。

<Files ~ “^(mlrpc\.php|wp-cron\.php|wp-config\.php)$”>

Deny from all

</Files>

こうすれば、あなたの重要な設定ファイルにアクセスされることはありません。

これらの記述を追加する場合も、必ずいちばん最初に記述をして、書き換える必要のないところまで編集されないように注意しましょう。

対策④プログラムを最新バージョンに保つ

あなたの大切なデータを守るためにも、次のバージョンは、最新に保つようにしましょう。

- コンピューターのバージョン

- WordPressのバージョン

こちらも、ひとつずつ見ていきましょう。

対策手順1:コンピューターのバージョン

Windowsでいえば「更新プログラム」、Macでいえば「ソフトウェアアップデート」と呼ばれるアップデートですね。

修正内容には、脆弱性の修正も含まれています。

アップデートのための修正プログラムは、一般に公開されており、もちろんハッカーもそれをチェックしているのです。

その情報をもとに、脆弱性を悪用するためのコードやマルウェアを作成し、今やそれらの作成に数時間しかかからないとまで言われています。

ですから、コンピューターのアップデートは、公開されたらすぐに更新しなければなりません。

対策手順2:WordPressのバージョン

オープンソースで作られているWordPressは、それゆえ、脆弱性が見つかりやすい傾向にあります。

ハッカーたちは、あなたのコンピューターの脆弱性を突くよりも簡単に、あなたのWordPressの脆弱性を突いてくると考えてよいでしょう。

アップデートせずに放置していると、あなたのブログにウイルスが撒かれたり、ハッキングをされたりする危険性が高くなります。

あなたのブログを守るためにも、面倒がらずに、WordPressもアップデートを怠らないようにしましょう。

対策⑤セキュリティ対策に有効な設定をする

ハッカーたちからあなたのブログを守るために、セキュリティ対策に有効な設定をしましょう。

その有効な設定とは、次の6つとなります

- WordPressで構築されていることを隠す

- WordPress のバージョン情報を削除する

- phpMyAdminを削除する

- Pingback機能を無効化する

- wp-config.phpをアクセス不可にする

- 使用していないプラグインは削除する

それでは、1つずつ見ていきましょう。

対策手順1:WordPressで構築されていることを隠す

ハッカーたちは、WordPressで構築されたブログやサイトを標的にしています。

そのため、ハッカーたちから、あなたのブログがWordPressで構築されていることを隠すのが、いちばん手っ取り早い方法です。

WordPressのテーマディレクトリにある「functions.php」に、WordPressが自動でタグを出力させないようにするための記述を追記します。

テーマディレクトリの場所は、以下のとおりです。

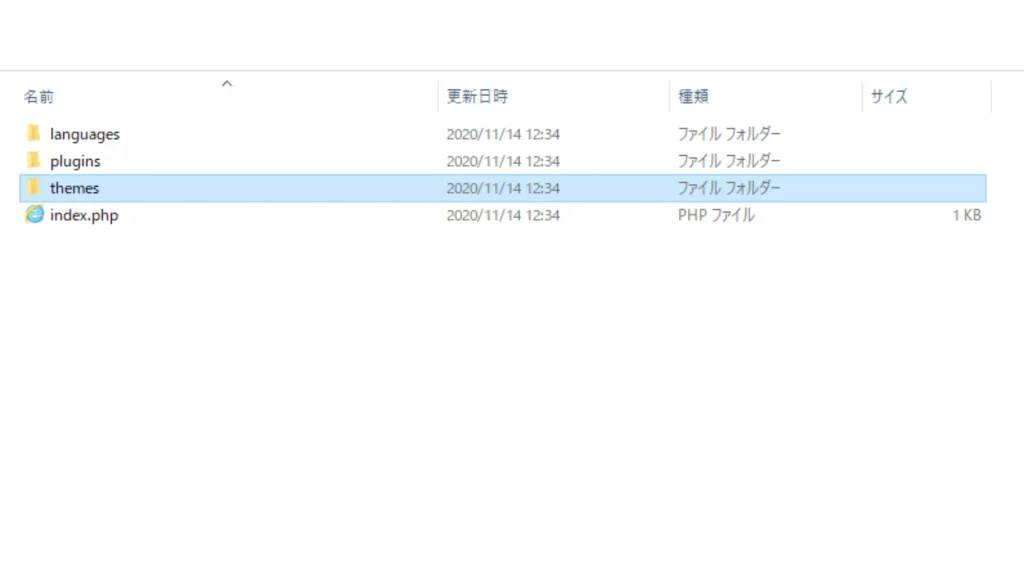

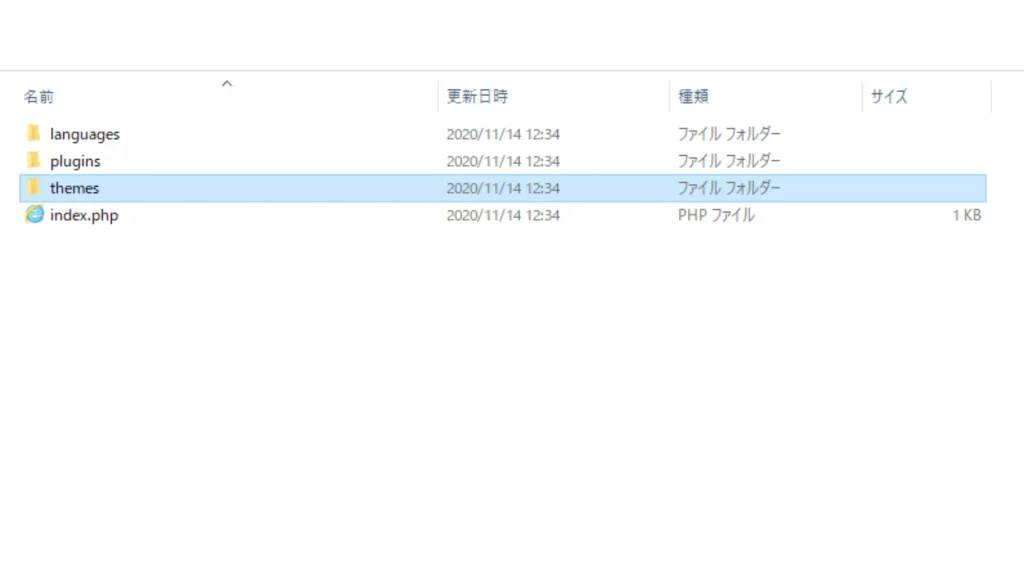

①「wordpress」のディレクトリより、「wp-content」を選択します。

②「wp-content」の中の「themes」を選択します。

③すると、いくつかディレクトリが存在し、これらがテーマディレクトリとなります。

ここでは、「twentytwenty」を選択しています。

④どのディレクトリを選択しても、「functions.php」というファイルがありますので、あなたが選んだテーマのディレクトリのファイルを編集しましょう。

編集内容としては、以下の記述を追加します。

remove_action(‘wp_head’, ‘wp_shortlink_wp_head’);

remove_action(‘wp_head’, ‘wlwmanifest_link’);

remove_action(‘wp_head’, ‘rsd_link’);

remove_action(‘wp_head’, ‘feed_links_extra’, 3);

remove_action(‘wp_head’, ‘print_emoji_detection_script’, 7);

remove_action(‘wp_head’, ‘rel_canonical’);

remove_action(‘wp_print_styles’, ‘print_emoji_styles’);

remove_action(‘admin_print_scripts’, ‘print_emoji_detection_script’);

remove_action(‘admin_print_styles’, ‘print_emoji_styles’);

- 1行目: 短縮URLのlink

- 2行目: ブログエディターのマニフェストファイル

- 3行目: 外部から編集するためのAPI

- 4行目: フィードへのリンク

- 5行目: 絵文字に関するJavaScript

- 6行目: カノニカル(=サイト内で評価される正規URLはどれかについて検索エンジンに伝えるタグ)

- 7行目: 絵文字に関するCSS

- 8行目: 絵文字に関するJavaScript

- 9行目: 絵文字に関するCSS

これらを追加することによって、WordPressで構築されたことがバレなくなります。

対策手順2: WordPress のバージョン情報を削除する

あなたのWordPressのバージョン情報がバレバレのままで、しかも最新のバージョンに更新していないと、あなたのブログは、ハッカーたちの餌食となりかねません。

なぜならば、WordPressはデフォルトの場合、バージョン情報もHTMLソースに自動的に表示されてしまうからです。

そのため、WordPressで構築されたことを隠すついでに、あなたのWordPressのバージョン情報も削除してしまいましょう。

手順は「1. WordPressで構築されていることを隠す」でご紹介した内容と同様、「functions.php」を編集する形で行います。

「functions.php」に、以下の記述を追加しましょう。

remove_action(‘wp_head’, ‘wp_generator’);

こうすることによって、あなたのWordPressのバージョン情報が削除され、外部からも見られてしまうことがなくなります。

対策手順3:phpMyAdminを削除する

WordPressのデータベースには、外部から容易にアクセスされないように注意しましょう。

そのためには、phpMyAdminを削除することが、いちばん有効です。

phpMyAdminは、MySQLデータベースをブラウザから操作できる、ウェブアプリケーションです。

操作が大変便利な反面、WordPressのデータベースを外部からも操作できてしまうという危険性もあります。

普段phpMyAdminを使用しないのであれば、安全性を考えて、削除してしまいましょう。

対策手順4:Pingback機能を無効化する

Pingback機能とは、他のブログやサイトからのリンクやトラックバックの通知を受け付ける機能です。

もしも、あなたのブログが、怪しいサイトからリンクを求められることや、スパムのトラックバックやコメントで悩まされているのなら、このPingback機能を無効化しましょう。

手順としては、以下のとおりです。

- 「設定」より「ディスカッションの設定」に進む

- 「投稿のデフォルト設定」より次の2つのチェックを外す

・この投稿に含まれる全てのリンクへの通知を試みる

・新しい記事に対し他のブログからの通知(ピンバック・トラックバック)を受け付ける

- 同じ画面の「自分宛のメール通知」より、次の項目にチェックが入っていることを確認

・コメントがモデレーションのために保留されたとき

これにより、怪しいサイトから勝手にリンクを貼られてしまうというようなことはなくなります。

他に記事ごとにも設定ができますが、初心者の方は、まずはブログ全体で設定しておくことをおすすめします。

対策手順5:wp-config.phpをアクセス不可にする

wp-config.phpは、あなたのデータベースにアクセスするための、ログイン情報が書かれた重要なファイルです。

「重要な設定ファイルにアクセスされないようにする」の「2. WordPressの設定ファイルへのアクセスを制限」でもご紹介した「.htaccess」のファイルに、以下の記述を書き加える方法で、アクセス不可の状態にしましょう。

<files wp-config.php>

order allow, deny

deny from all

</files>

これによって、外部からあなたのデータベースにアクセスすることができなくなります。

対策手順6:使用していないプラグインは削除する

使用していないプラグインは、必ず削除するようにしましょう。

「使用していない」ことは、すなわち「更新もしていない」状態です。

更新をしていないと、脆弱性が修正されないままですので、ハッカーたちは、そこを突いてあなたを攻撃してきます。

そのため、もしも使用していないプラグインがあるのなら、そのまま放置せずに削除しましょう。

対策⑥セキュリティを強化するプラグインを導入する

やはり、分かっていてもセキュリティ対策というものは、大変面倒ですよね。

面倒とはいえ、しっかり対策を行わないと、ブログに留まらず、あなたのパソコンの大切なデータまで消されてしまう危険性が高まります。

もしも、セキュリティ対策をするのがどうしても面倒ならば、セキュリティを強化するプラグインを導入するのもおすすめです。

なぜならば、先にご紹介したセキュリティ対策が、プラグイン上で行うことができるからです。

ここでは、次の5つのプラグインについて、解説していきます。

- All In One WP Security & Firewall

- SiteGuard WP Plugin

- Backup Guard

- IP Geo Block

- Akismet

それでは、これら5つのプラグインについて、見ていきましょう。

セキュリティ対策プラグイン1:All In One WP Security & Firewall

「All In One WP Security & Firewall」は、世界中で数多くのダウンロード実績がある、その名のとおり、あらゆる機能が一体となったプラグインです。

主な機能は、以下のとおりです。

- WordPressのバージョン情報を削除する

- ログインロックの設定

- 一定時間で自動ログアウトさせる

- データベースの「wp_」の接頭辞を変更する

- ファイルやフォルダへのアクセスを禁止する

- ファイアウォールの設定

- ブルートフォースアタックからの保護

主要なセキュリティ対策が一度にできて、大変便利です。

ただし、このプラグインは英語版のみで、日本語版はリリースされていません。

セキュリティ対策プラグイン2:SiteGuard WP Plugin

「SiteGuard WP Plugin」は、ログイン時のセキュリティを中心に、幅広い機能が用意されています。

主な機能は、以下のとおりです。

- 管理ページのアクセス制限

- ログインページ名の変更

- 画像認証の追加

- ログイン詳細エラーメッセージの無効化

- ログインロック

- ログインアラートの通知

- フェールワンス(正しくログインしても、ログインを一度失敗させる)

- XML-RPCの防御

- WordPress自体やプラグイン、テーマの更新通知

- WAFチューニングサポート

こちらは、日本語でもサポートされています。

セキュリティ対策プラグイン3:Backup Guard

「Backup Guard」は、WordPressのデータベースやファイルのバックアップを行うプラグインです。

ハッカーからの攻撃に備えて、あなたのWordPressのデータベースやファイルを、簡単にバックアップすることができます。

また、バックアップ先にDropboxへのアップロードを選べる機能も付いています。

こちらは、英語のみのサポートですが、有志による日本語化の言語パックも用意されています。

セキュリティ対策プラグイン4: IP Geo Block

「IP Geo Block」は、海外のIPアドレスからのアクセスをブロックできるプラグインです。

海外IPアドレスからの攻撃から、以下の点につきまして、あなたのWordPressを守ります。

- コメントフォーム

- ログインフォーム

- XML-RPC

- 管理画面

- その他

なお、レンタルサーバーによっては、このプラグインと同様の機能が組み込まれている場合があり、その場合は、こちらのプラグインは不要です。

2022年現在、こちらのプラグインは、メンテナンスやサポートが行われておらず、WordPressの最新のバージョンにおいて互換性にも問題がありうるとのことです。

セキュリティ対策プラグイン5:Akismet

「Akismet」は、サイトやブログのコメントをチェックして、悪意あるコメントをブロックします。

また、スパムをブロックし破棄する機能があり、これにより、ディスクスペースが節約され、ページ表示のスピードアップも期待できます。

こちらのプラグインは、日本語でもサポートされています。

無料で利用できますが、ユーザー登録が必要となります。

対策⑦テーマについての注意点

ただ「かっこよかったから」とか「無料だったから」などでテーマを選ぶと、セキュリティに重大な影響を及ぼす可能性があるので注意をしてください。

そこで、テーマ選びについて、次の2つの注意点をご説明します。

- 人気テーマか公式テーマを選ぶ

- むやみにテーマを編集しない

それでは、詳しく見ていきましょう。

セキュリティ対策テーマ選び1: 人気テーマか公式テーマを選ぶ

テーマを選ぶ場合、必ず人気テーマか公式テーマを選ぶようにしましょう。

無名なサイトから入手した場合、テーマ自体に悪意のあるソースが仕込まれている場合や、バックドアが仕掛けられている場合があります。

そのため、テーマを選ぶ場合はWordPress公式テーマ(https://ja.wordpress.org/themes/)にするか、または利用例が多い、人気のあるテーマで、開発者とその連絡先がはっきりと分かるものを選ぶようにしましょう。

セキュリティ対策テーマ選び2: むやみにテーマを編集しない

もしも、あなたがお気に入りのテーマを導入したとき、あなた好みに編集したくなってしまうかもしれません。

しかし、お気に入りのテーマだからといって、むやみに編集するのはやめましょう。

テーマにも脆弱性があり、更新によって修正がなされています。

テーマを更新した場合、あなたが編集した内容は、全て初期化されてしまいます。

更新するたびに、いちいち編集した内容に戻すのは、大変手間がかかります。

テーマの編集は、更新後でも簡単に手を加えることができる程度に留めておきましょう。

対策⑧定期的にバックアップをとる

もしも、あなたがWordPressで作ったブログが、ハッカーたちの攻撃を受けて消されてしまっても、バックアップを取っておけば、また復活させることができます。

ですから、WordPressのデータは、定期的にバックアップを取るようにしましょう。

あなたがもしも初心者だとしたら「何をバックアップしたらいいの?」と思いますよね。

そのような場合「BackWPup」というプラグインをインストールするのがおすすめです。

「BackWPup」は、分かりやすいインターフェースのため、初心者でも扱いやすいプラグインです。

「BackWPup」にかぎらず、バックアップ用のプラグインを使えば、手作業による面倒な手順を省くことができるので、ぜひ活用するようにしましょう。

まとめ

いかがでしたか?

無料でありながら多機能なWordPressですが、デフォルトではセキュリティに弱いため、セキュリティ対策が必要となります。

特に初期設定でやっておくべきセキュリティ対策は、次の8つです。

- 管理画面へのユーザー名/パスワード強化する

- ログイン画面の設定を変更する

- 重要な設定ファイルにアクセスされないようにする

- プログラムを最新バージョンに保つ

- セキュリティ対策に有効な設定をする

- セキュリティを強化するプラグインを導入する

- テーマについての注意点

- 定期的にバックアップをとる

いちばん重要なのは、これらを面倒がらないことです。

今回の内容を参考に、しっかりとセキュリティ対策を行って、安全で快適なブログライフを楽しんでくださいね。